全面解析:区块链攻击对

2025-04-18

随着区块链技术的迅速发展,越来越多的企业和个人开始意识到其潜在的价值和应用。然而,区块链网络的分布性和去中心化特性使其在安全性上面临前所未有的挑战。黑客攻击、宕机、数据篡改等威胁层出不穷,给区块链的安全性带来了重大考验。因此,制定有效的区块链攻击对策就显得尤为重要。

本文将详细探讨区块链攻击的多种形式以及相应的防御策略,并重点分析以下三个重要

区块链网络的开放性和透明性使其极易受到攻击,以下是一些常见的区块链攻击方式:

51%攻击是一种最具破坏性的攻击方式,攻击者通过获取网络中超过50%的计算能力,可以对区块链进行操控,比如重组区块链、双重支付等。这种攻击尤其对小型和新兴的区块链网络更为常见。

在Sybil攻击中,恶意用户伪造多个身份以影响网络中的共识机制。通过创建虚假节点,攻击者能够操控网络信息,扰乱正常交易,从而影响整体网络的安全性和可靠性。

重放攻击是指在一个区块链网络中,用户发起的交易在另一个区块链网络中被重复执行。攻击者通过复制并发送一个已经在一个网络上成功的交易,使得同一笔交易在另一个网络上也成功,从而导致用户资金损失。

智能合约的安全漏洞成为攻击者的新目标。通过利用智能合约中的代码缺陷,攻击者能够操控合约的执行情况,甚至盗取用户的资产。常见的智能合约攻击包括重新进入攻击、时间戳依赖攻击等。

物理攻击不仅局限于数字世界,攻击者可能会试图通过物理手段侵入节点。例如,通过损坏服务器或盗取硬件钱包来获取信息,这类攻击往往需要攻击者具备一定的技术能力和资源。

以上列出的几种攻击方式只是众多威胁中的冰山一角,了解这些攻击方式是制定防御策略的前提。

为了有效抵御区块链的各类攻击,构建一个安全的区块链环境显得尤为重要。

选择合适的共识机制是构建安全环境的基础。工作量证明(PoW)和权益证明(PoS)各有优势和劣势。例如,PoW机制虽然安全性高,但耗能大;而PoS机制效率高、耗能少,但如果攻击者获取了足够的代币,仍有可能实现51%攻击。因此,根据使用场景选择合适的共识机制可以强化区块链的安全。

在部署智能合约之前,进行详细的审计和测试是非常必要的。使用静态分析工具和形式化验证工具可以帮助识别潜在的漏洞。此外,引入第三方认证机构进行代码审核也能够大大提高合约的安全性。

多重签名机制可以有效降低资金被盗的风险。通过要求多个私钥才能发起交易,攻击者即使攻击了一个节点,也无法直接盗取资金。同时,冷存储(将私钥离线)也是保护资产的有效方式,可减少被黑客攻击的可能性。

实时监测区块链网络的异常活动是发现攻击的重要手段。部署必要的监测工具,及时响应潜在的安全威胁,可以有效增强区块链应用的安全性。

构建一个安全的区块链环境需要多方面的共同努力,不仅仅是技术层面,还包括管理和策略层面的协调。

在区块链应用中,数据保护是确保安全和隐私的关键。

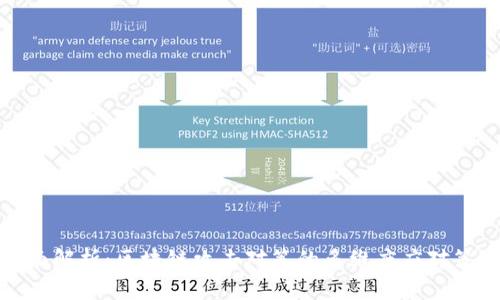

使用强加密算法对传输和存储的数据进行保护是数据安全的基础。例如,使用对称加密和非对称加密相结合的方法,可以更好地保护用户的敏感信息。在区块链技术中,常用的加密算法包括RSA、ECDSA等。

研究并采用区块链隐私保护协议(例如ZKP、Mimblewimble等)可以实现数据的匿名化与不可追溯性,增强用户隐私安全。在某些应用场景中,这些技术能够防止用户信息泄露。

通过定期的安全审计,可以有效发现区块链系统中潜在的风险和漏洞。安全审计应涵盖合约代码、网络架构和数据存储等多个方面,以确保区块链系统在投产后依然安全可靠。

提高用户的安全意识也是保护数据安全的重要环节。通过定期培训和宣传活动,让用户掌握安全使用区块链技术的基本知识,增强他们的自我保护能力,可以有效降低社会工程攻击的风险。

数据保护不单靠技术手段,还需要全方位的管理与意识提升结合,才能实现最佳效果。

双重支付是区块链网络中常见的安全问题之一,通常发生在数字货币的转账过程中。攻击者可能试图通过伪造转账记录或错误的交易顺序来实现同一资产的多次使用。

为防止双重支付,以下是一些常用的对策:

智能合约的安全漏洞是区块链系统中较为突出的问题,有些漏洞可能导致重大财务损失。

应对智能合约漏洞的策略包括:

发生区块链攻击事件后,恢复系统的正常运作是每个团队都必须面对的挑战。

恢复过程包括以下步骤:

通过系统的恢复步骤,可以在一定程度上降低攻击事件带来的损失,为正常运营提供保障。

综上所述,在面对区块链攻击时,从了解攻击方式、安全环境、到实施有效的数据保护措施,每一个环节都至关重要。通过综合施策,加强区块链的安全性,将大幅降低潜在风险,为广大用户提供更可靠的区块链应用。